Les e-mails, la confidentialité et le chiffrement avec openPGP

Deuxième fiche sur les e-mails, qui permet de se demander qui lit nos messages ?

Sommaire

Le progrès

Imaginons que dans les années 70, les PTT aient eut l’idée de faire cette proposition aux usagers :

« Afin de réduire l’usage du papier, nous vous proposons de ne distribuer dans vos boites aux lettres que les prospectus publicitaires qui peuvent vous intéresser.

Pour pouvoir définir quelles sont vos activités et centres d’intérêts, nous décachetterons l’ensemble du courrier afin de le lire, le copier et l’archiver.

De même nous écouterons et enregistrerons l’ensemble des communications téléphoniques.

Les informations recueillies seront traitées, recoupées et analysées le plus finement possible afin de cerner au mieux vos habitudes.

Rassurez-vous, tout cela sera fait avec votre accord et dans le plus grand respect de la vie privée.

En contrepartie, vous n’aurez plus besoin de payer de timbres car les agences publicitaires qui achèteront nos informations couvriront les coûts. »

Qu’auraient dit nos parents et grand-parents ? Honnêtement, je n’en sais rien, mais je ne suis pas sûr que la mesure aurait été bien accueillie.

Quoi qu’il en soit, cela ne risquait pas d’arriver car les moyens de traitement de l’information de l’époque ne permettaient pas de réaliser un tel délire projet.

Aujourd’hui les choses ont changé, les algorithmes de traitement de données sont plus performants (et énergivores) que jamais et c’est exactement ce que font Google, Yahoo, Microsoft, Apple, leurs nombreuses filiales et l’ensemble des acteurs du marketing digital.

Et si je ne suis pas d’accord ?

Sachez que normalement, le fournisseur de service doit recueillir notre consentement. Ce qu’il fait en général de façon opaque dans les conditions que nous acceptons sans les avoir lues.

Mais pour les sociétés américaines, ce n’est même plus la peine ! (Voir cet article du Monde)

Concernant les FAI français (Orange, Free, SFR...), la CNIL et la RGPD encadrent les pratiques mais elles restent relativement souples. (Cas de SFR)

La surveillance de nos communications intéresse aussi grandement les gouvernements. Ainsi, la Loi pour le Renseignement (adopté par l’Assemblée Nationale le 5 mai 2021), autorise l’installation de boîtes noires chez les hébergeurs et fournisseurs d’accès français.

Autre problème : les fuites de données. En effet, Yahoo s’est fait piraté en 2014 et a laissé fuiter des millions de données de comptes, tout comme Orange. Dans ces cas, nos messages, carnets d’adresses, etc... partent dans les mains de pirates qui en font ce qu’ils veulent, principalement du spam et du pishing.

Que faire ?

Personnellement j’estime normal, et même évident, que seules les personnes à qui je m’adresse puissent lire les messages que je leur envoie.

Le traçage pose aussi le problème de l’énergie nécessaire au stockage et à l’analyse des données recueillies qui est en forte augmentation.

Changer pour un bon service de courriel

Dans ce contexte, le mieux est d’utiliser un hébergeur qui garanti la confidentialité.

Il faut savoir que pour stocker et transmettre des e-mails, il faut des serveurs, de l’électricité, de la maintenance… et que cela a un coût, donc, les services qui ne revendent rien sont limités ou payants.

Voici quelques solutions de prestataires :

- ProtonMail : Chiffré, gratuit jusqu’à un Go de stockage, hébergé en Suisse et initié par le CERN.

- Tutanota : Chiffré, gratuit jusqu’à un Go de stockage, hébergé en Allemagne.

- Mailden : Chiffré, payant, hébergé en France (chez OVH).

- Mailo : Non chiffré, gratuit jusqu’à un Go de stockage, hébergé en France.

- RunBox : Non chiffré, payant, hébergé en Norvège, serveurs garantis alimentés en énergie renouvelable, interface en anglais.

Il faut noter qu'avec les deux premiers, il n'est pas possible de se connecter avec un client de messagerie de son choix, seuls ceux fournis par ces services sont comptatibles.

Ou carrément avoir le sien

Et oui, c'est possible et j’encourage la mise en place de serveurs auto-hébergés.

Dans ce cas, ton serveur mail est dans ta maison et personne n’ira mettre son nez dedans. Ça demande quelques investissements matériels (carte ARM et disque dur, de l’ordre de 100€), une connexion ADSL ou fibre (mais pas chez Orange qui bloque le port 25, passage des mails entre serveurs) et un nom de domaine (moins de 10€ par an).

L’avantage est qu’ensuite la limite de stockage est celle de ton disque dur, le nombre d’adresses ou d’alias est illimité donc tu peux en faire profiter tout ton entourage.

YunoHost est une excellente solution qui propose un système prêt à l’emploi. Un petit passage au hackerspace, le vendredi matin aux Ricochets permettrait de te faire accompagner.

Mais si je ne veux pas changer ?

Ou si j’utilise un service non chiffré, l’autre solution, partielle, au problème : le chiffrement des messages.

Cela peut se faire avec n’importe quel service mail, y compris gmail et autres GAFAM.

C’est un moyen technique pour rendre illisible le contenu et le sujet d’un e-mail.

Mais pourquoi ce n’est pas parfait ?

Pour un courrier sur papier, si l’intérieur n’est pas accessible sans déchirer l’enveloppe, il faut bien que le destinataire soit connu et il est prudent de mentionner l’expéditeur.

Pour le courriel c’est un peu pareil, l’opérateur de transfert voit à quelle heure, d’où et vers qui doit aller le message, même chiffré, et ces informations sont parfois plus importantes que le contenu, souvent anodin, de nos communications. Cela permet au passage de comprendre comment des services de messagerie chiffrée (Whatsapp, Signal…) arrivent quand même à revendre de la data.

Chiffrer avec openPGP, le principe

Pour chiffrer un message, il faut une « clé ». Si la même clé était utilisée pour le déchiffrer, il faudrait discrètement envoyer cette clé à nos destinataires.

Mais il serait alors possible qu’elle soit interceptée et que d’autre personnes puissent lire mes messages. Comme le domaine de la sécurité informatique consiste à être complètement parano, « possible » c’est impensable.

Le principe est donc d’avoir deux clés, une pour chiffrer, et une pour déchiffrer.

Mais quelle est celle que je vais diffuser ?

Pas celle pour déchiffrer, bien sûr, sinon je me retrouve comme dans le cas du chiffrement à une seule clé.

J’envoie donc ma clé de chiffrement, appelée clé publique et je garde ma clé de déchiffrement, dite clé privée ou secrète.

Imaginons donc que Mireille veuille m’envoyer un message chiffré. Elle m’écrit. Comme elle a ma clé publique, elle chiffre le message avec et me l’envoie. Je reçois le message, le déchiffre avec ma clé secrète, que je suis seul à posséder, et je peux le lire.

Si quelqu’un d’autre, un robot de Google par exemple, veut lire le contenu, il n’a aucun moyen d’avoir ma clé secrète et le message reste illisible.

Mais si je n'ai pas généré ma paire de clés et n’ai pas rendu disponible ma clé publique, Mireille ne pourra pas m'écrire de message chiffré.

Donc, la première choses à faire pour échanger des messages chiffrés, c’est de générer une paire de clés openPGP.

Générer ses clés

La marche à suivre est présentée ici avec Thunderbird, célèbre client de messagerie libre, mais openPGP est pris en charge par tous les clients libres, par exemple FairEmail sur Android.

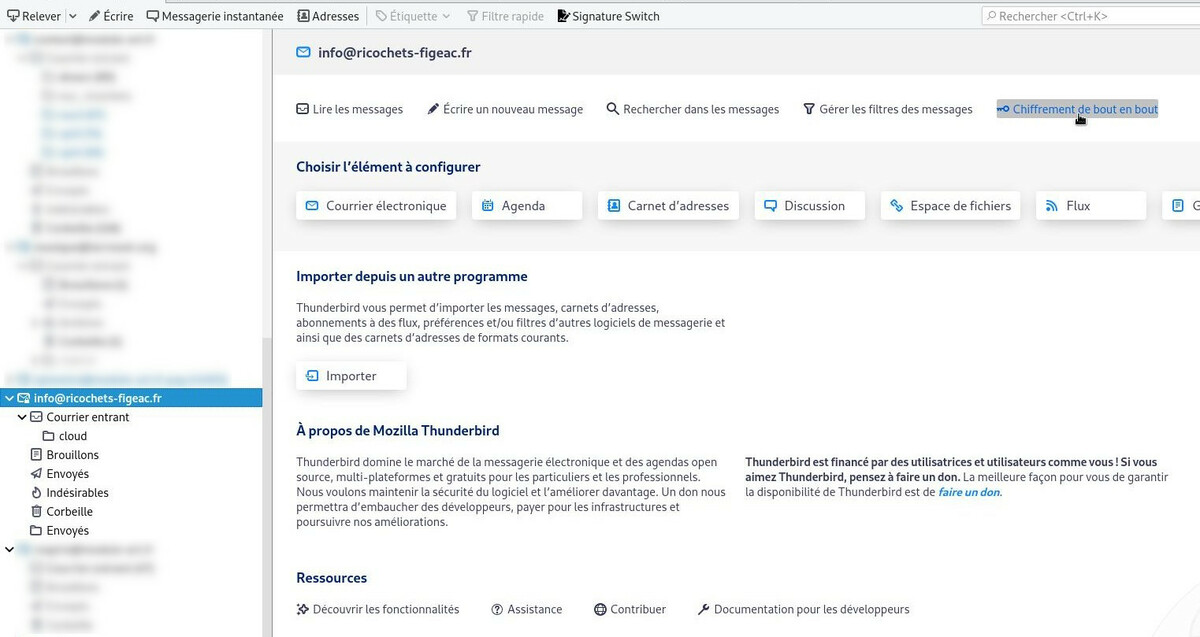

Pour commencer, il faut cliquer sur l'adresse mail concernée, dans la colonne de gauche, puis sur "Chiffrement de bout en bout"

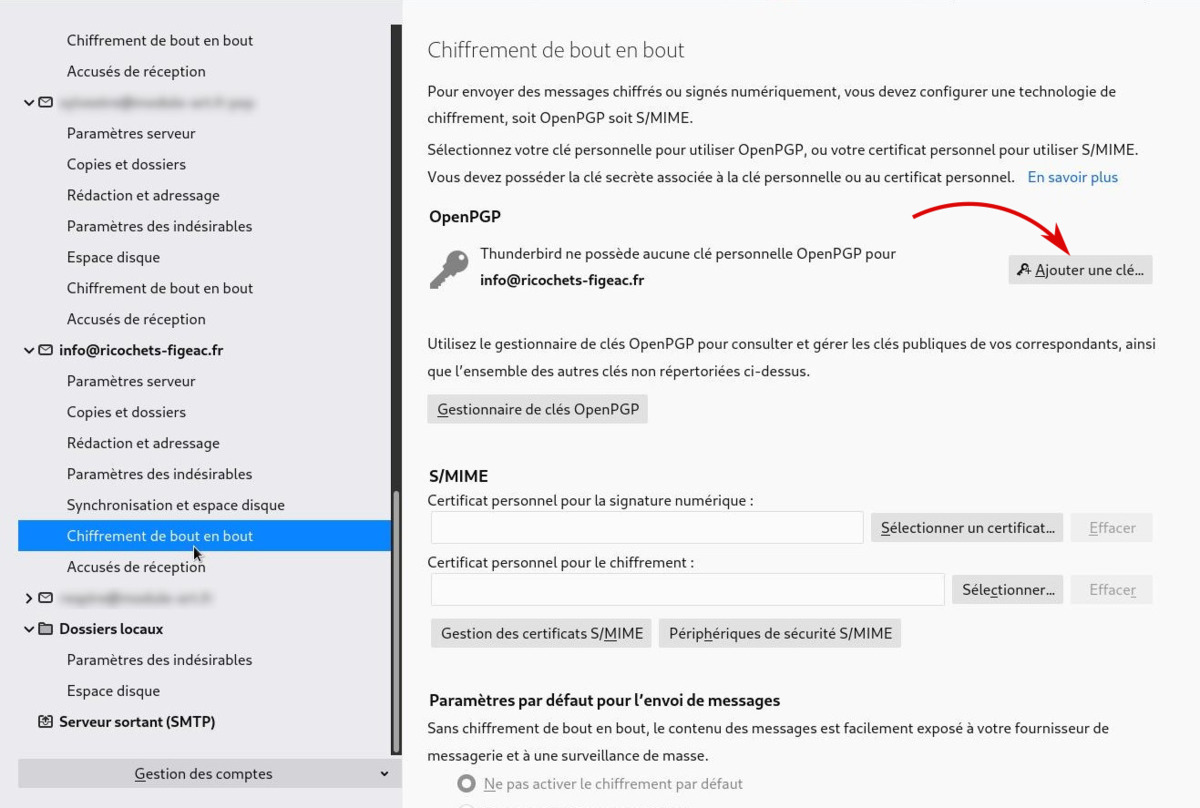

Puis très naturellement sur "Ajouter une clé" :

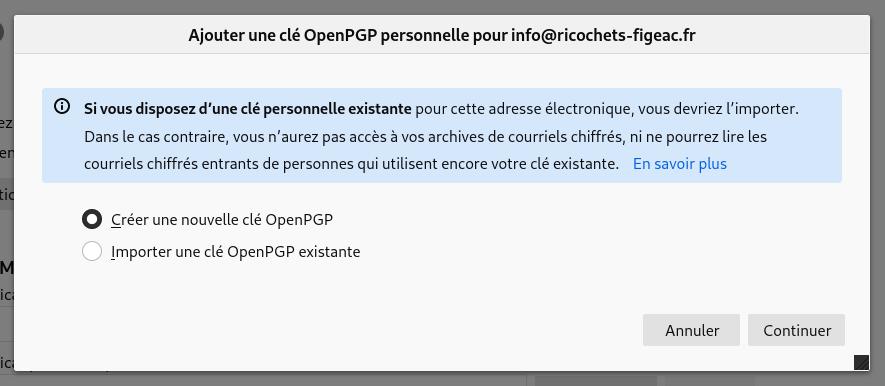

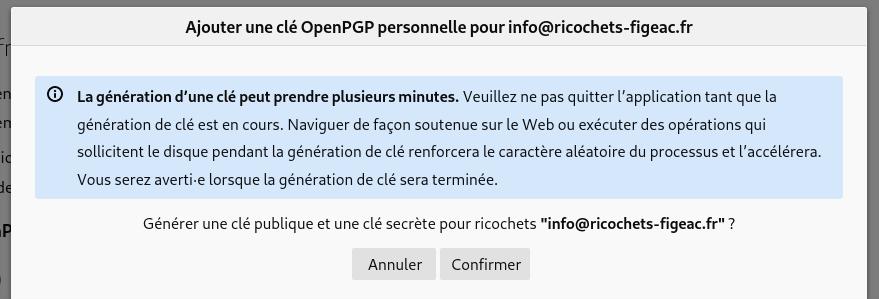

Si c'est la première clé, on opte pour "Créer un nouvelle clé" puis continuer.

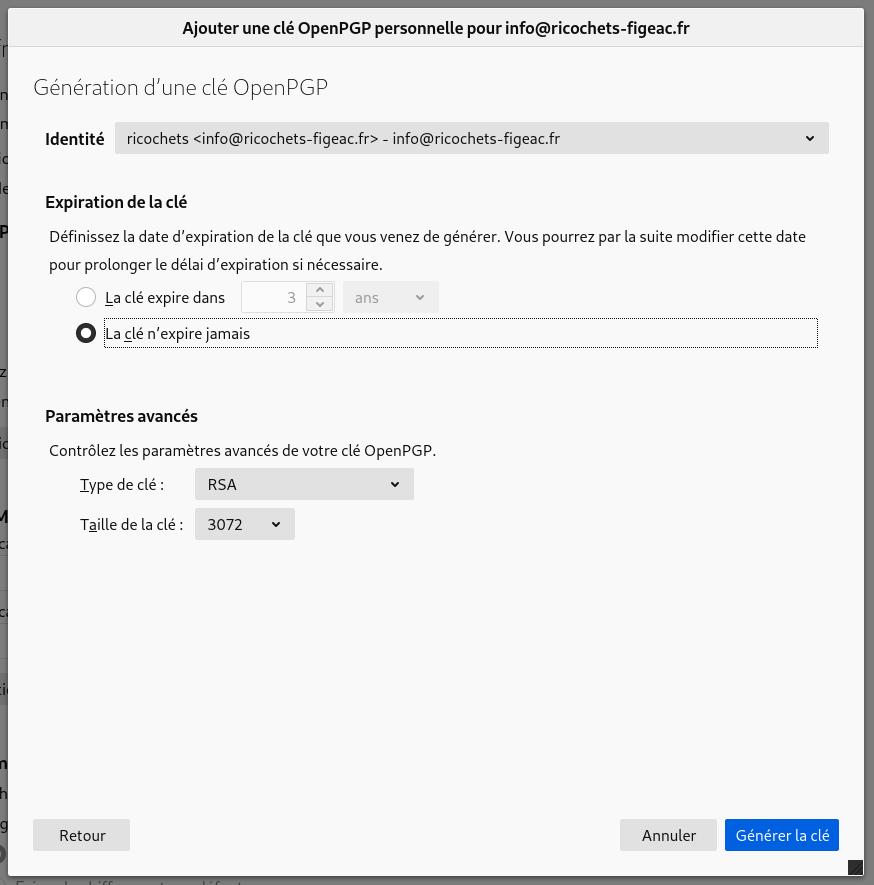

Les paranoïaques choisirons de renouveler régulièrement leur clé, au cas ou elle aurait fuité.

Pour ma part, j’ai autre chose à faire donc je veux qu’elle n’expire jamais.

Les paramètres avancés peuvent rester tel quel.

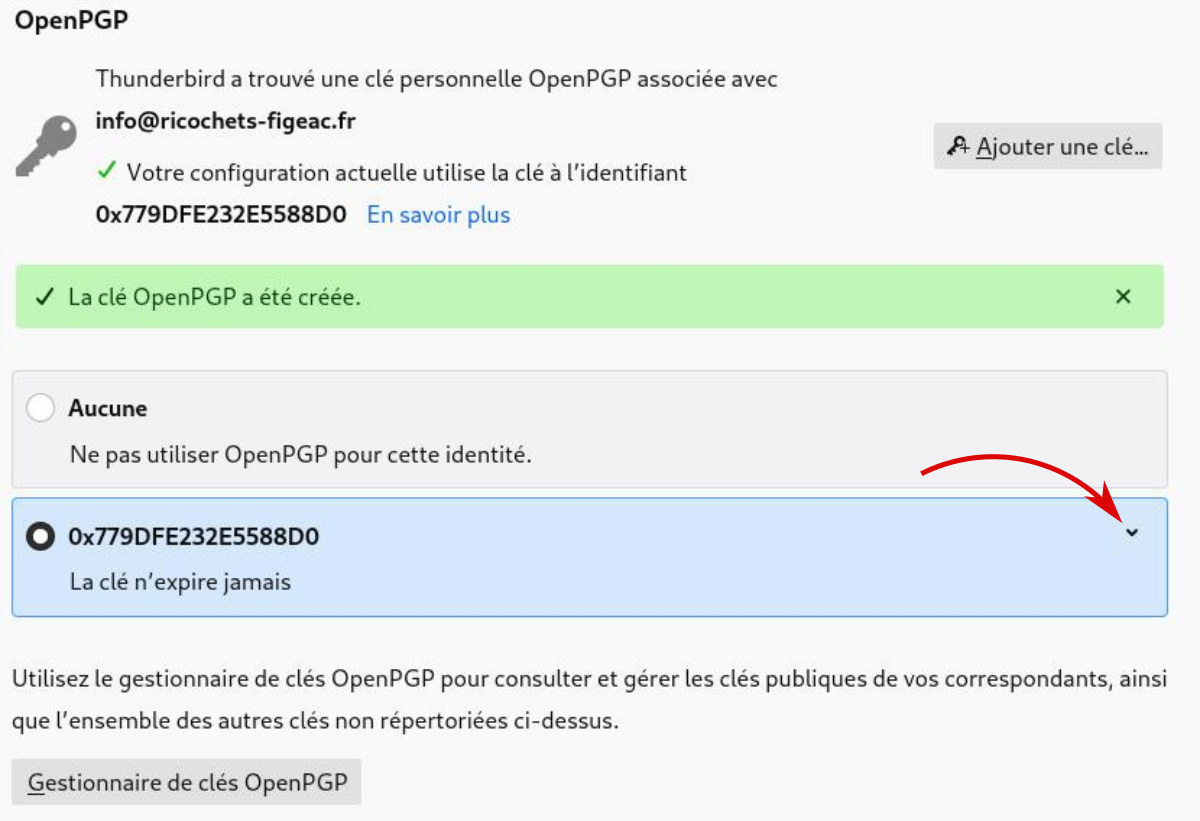

On génère la clé, ce qui est instantané dans mon cas contrairement au message affiché.

Diffuser sa clé publique

On a maintenant notre paire de clés. Mais comme on l’a vu, si personne ne connaît ma clé publique, personne ne peut m’écrire de façon chiffrée.

Pour cela, nous allons mettre cette clé publique sur un annuaire accessible à tous.

Sauvegarder la clé publique

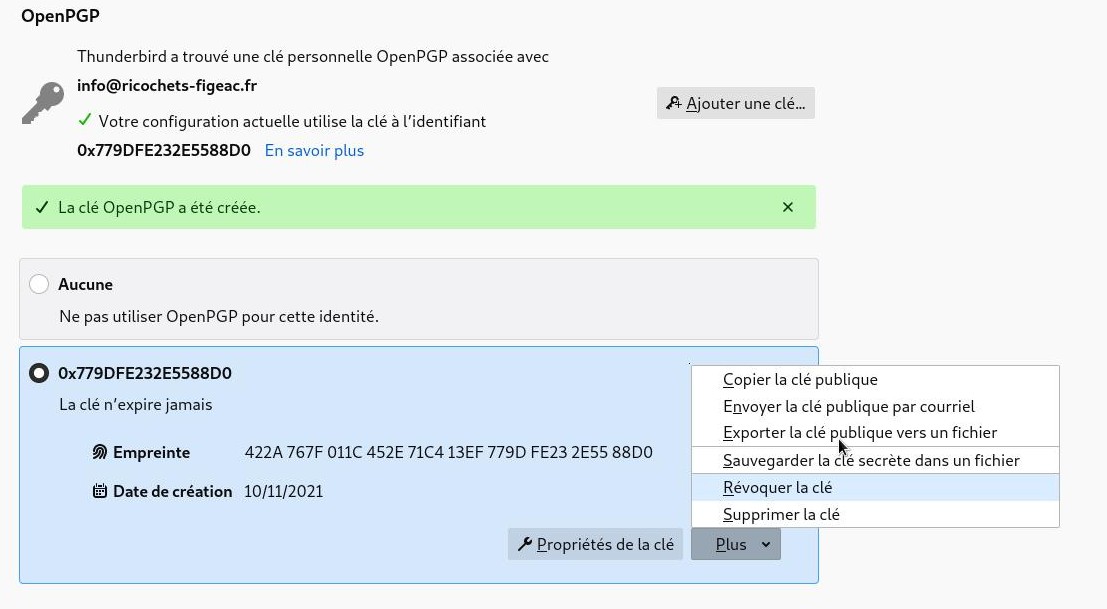

Pour commencer, il faut récupérer la clé sous forme de fichier.

Il faut pour cela cliquer sur la petite coche dans le cadre de la clé.

Puis cliquer sur "Plus" et choisir "Exporter la clé publique vers un fichier"

La clé est maintenant enregistrée dans le dossier de ton choix.

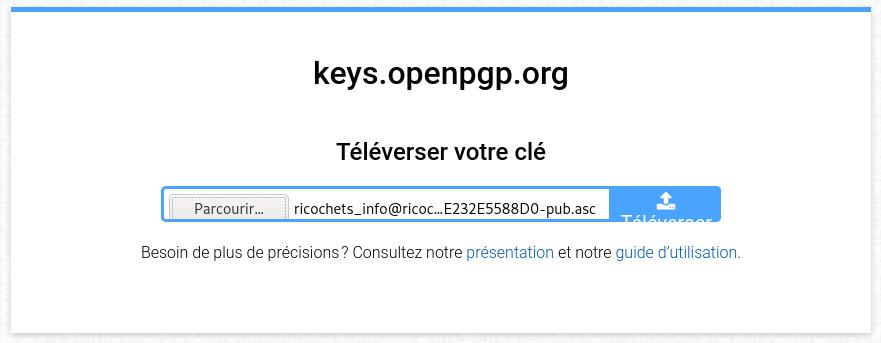

Mettre sa clé sur l'annuaire

Thunderbird se connecte automatiquement à l’annuaire de openpgp.org pour chercher les clé des destinataires. Nous allons donc envoyer le fichier précédemment créé sur keys.openpgp.org.

Il faut ensuite cliquer sur le lien de vérification reçu par email.

Envoyer un message chiffré

Maintenant que ma clé publique est disponible sur l'annuaire de clés, voici ce qui se passera si Mireille tente de m'envoyer un message chiffré.

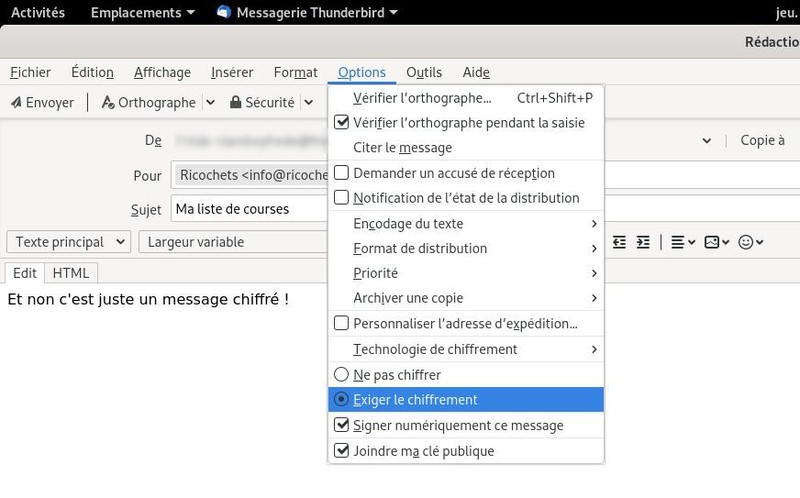

Elle va commencer par cocher "Exiger le chiffrement" dans le menu des Options.

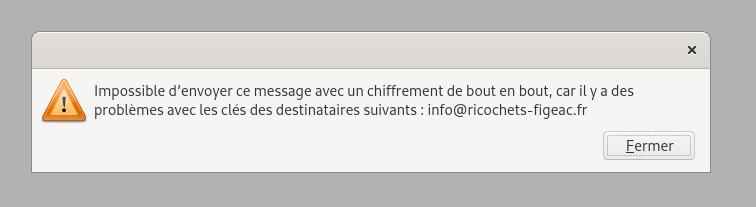

Un message d'erreur apparait pour ce premier envoi, c'est normal ! Elle n'a pas encore récupéré la fameuse clé publique.

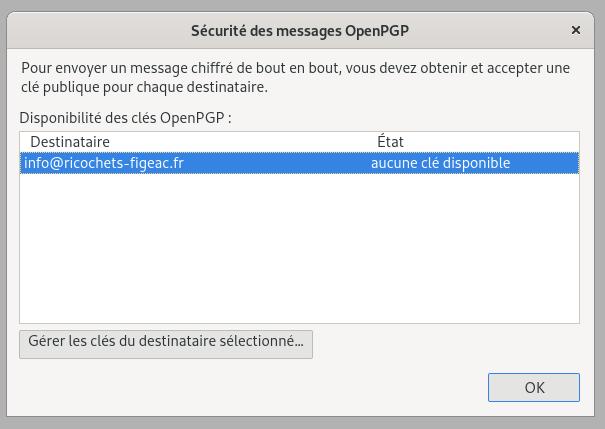

Le fenêtre qui s'affiche ensuite n'est pas beaucoup plus rassurante, elle précise qu'il n'y a aucune clé disponible, mais c'est provisoire.

Il faut cliquer sur "Gérer les clés du destinataire..."

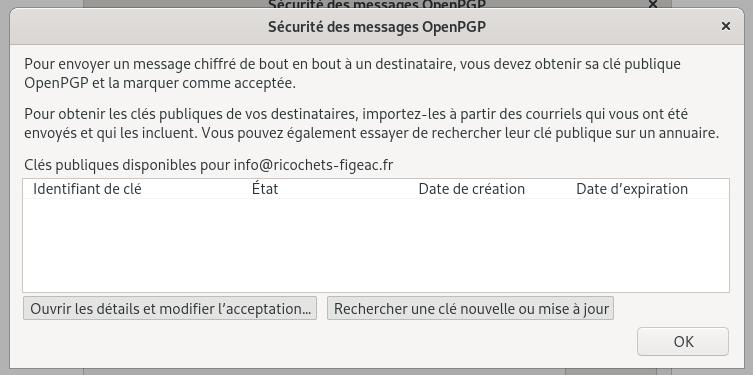

Ah ! Voilà qui commence à être interessant, elle va pouvoir cliquer sur "Rechercher une clé nouvelle..."

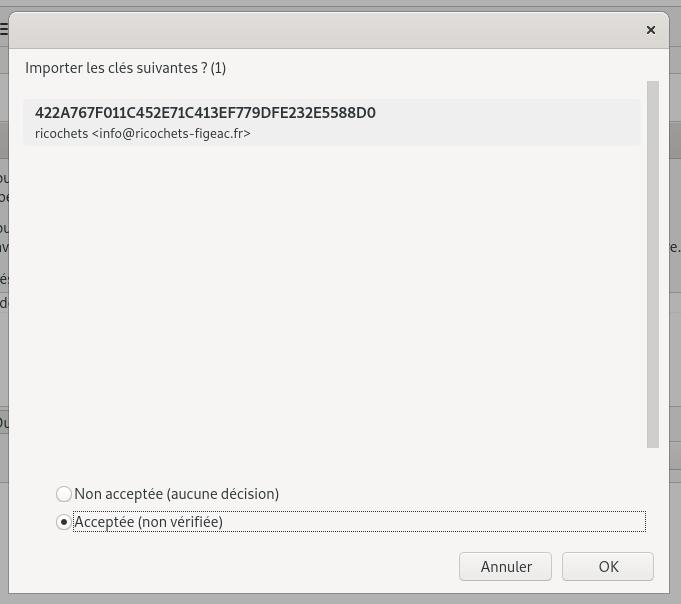

Et comme j'ai bien pris soin de publier ma clé publique sur l'annuaire, Thunderbird la trouve automatiquement et la propose.

Il faut donc choisir le bouton "Acceptée" puis "OK".

Pourquoi non vérifiée ? Parce que ce système n'assure pas parfaitement que cette clé n'ait pas été falsifiée par un faux Ricochets.

Comme je l'ai déjà dit, la sécurité informatique se veut exhaustive.

Il faudrait donc, pour les très méfiants, contacter l'interlocuteur par un autre biais que le mail, en prenant un café à l'Arrosoir par exemple, et vérifier ensemble que la signature de la clé est bien la même coté expéditeur et destinataire. (Pour tout savoir, c'est par là).

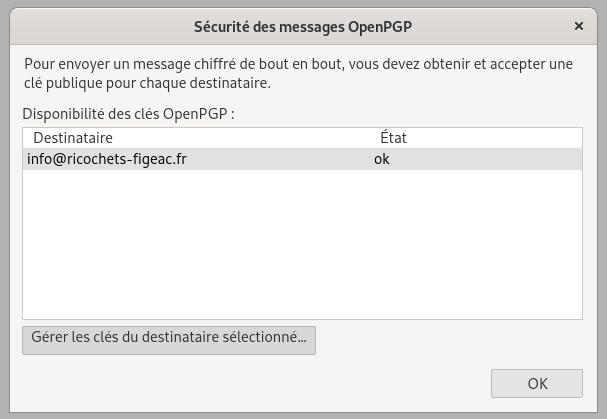

Donc c'est bon, Mireille a bien récupéré la clé publique de Ricochets et elle va enfin, en cliquant sur OK, pouvoir envoyer un message qui sera chiffré dans son contenu et son sujet.

Bien évidemment, toute cette manipulation ne se fait qu'une seule fois. La prochaine tentative d'envoi se fera directement sans plus d'étapes que pour envoyer un message en clair.

Conclusion

Voilà, selon moi, la manière la plus facile pour que nos messages, qui se baladent sur le net et se multiplient sur les serveurs, ne soit pas trop lisibles.

C'est un peu contraignant, c'est sûr, mais si tout le monde s'y met, nous auront un internet un peu moins tracé, un peu moins énergivore et un peu plus confidentiel.